Как конкуренты получают секреты вашей фирмы

Продукты и услуги часто похожи как братья-близнецы. Порой вывести компанию в лидеры могут только грамотный маркетинг, стройные бизнес-процессы, крепкие отношения с поставщиками и клиентами. Информация полезна для вас? Полезна она и для конкурентов

Фото: Владислав Шатило / РБК

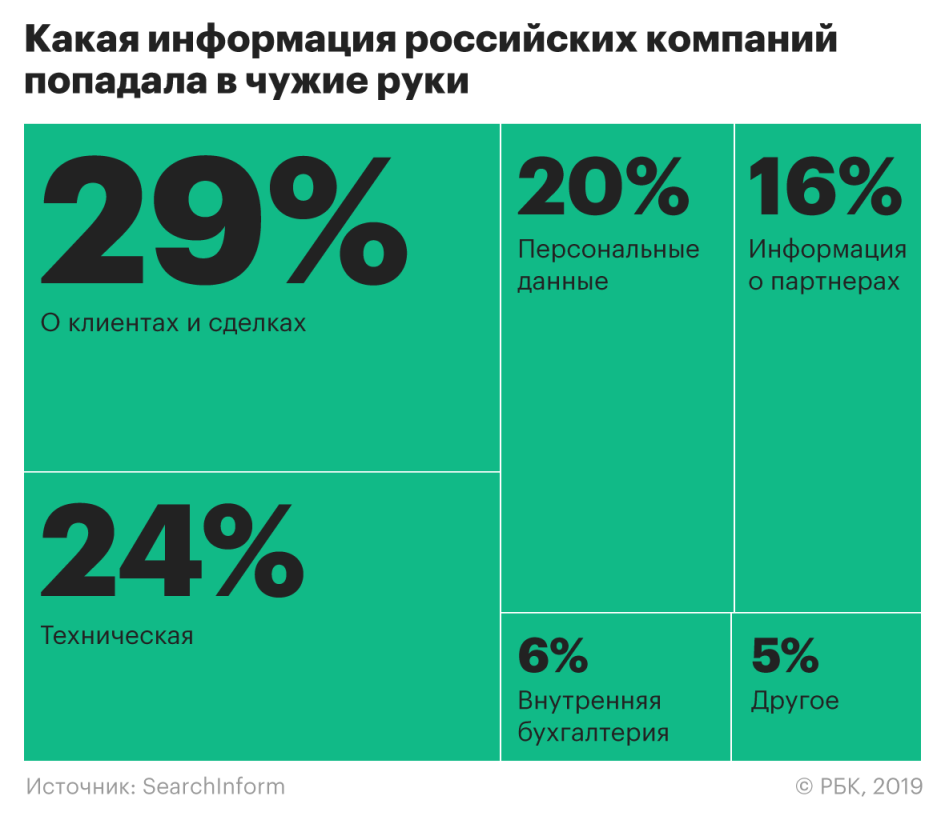

Ваши планы, стратегия развития, перечень лиц, принимающих решения, кредитная нагрузка, дизайн новой упаковки, список поставщиков и условий работы с ними, клиентов, ценообразование, скидки и т.д. — лакомый кусок для конкурента, пишет в колонке на MarketMedia директор по безопасности «СёрчИнформ» Иван Бируля.

Специалисты знают десятки способов, как вытащить такую информацию: от внешнего наблюдения до установки шпионского ПО. В частности, один из наших клиентов говорил о попытке аудиторов поставить такую программу при проведении проверки.

Но куда проще и дешевле для конкурента искать источники внутри. Для этих целей чаще всего используют подкуп или шантаж сотрудников, внедрение в компанию своего человека, фишинг и социальную инженерию.

Вот пара примеров в тему из практики наших клиентов.

- Первый пример: cлужба безопасности завода по производству хлеба контролировала рабочую переписку недавно устроившегося на работу менеджера по работе с торговыми сетями. Информацией о состоянии дел в компании он делился и с какими-то адресатами вне организации. Более пристальный контроль показал, что человек — «засланный казачок». Он специально устроился на эту работу с целью получить доступ в 1С и информацию о сотрудничестве с контрагентами.

- Второй пример: специалист по обслуживанию физических лиц в юридической фирме затягивал сроки сделки, приводил аргументы, которые усложняли процесс. Руководитель стал пристальнее наблюдать за продуктивностью сотрудника. Выяснилось, что тот наладил отношения с конкурентом, дела затягивал намеренно и в конце концов вынуждал клиентов уходить к «нужным» конкурентам. Те проявляли готовность решить проблему клиента качественно и без проблем, но повышали стоимость «за срочность». За каждого «переданного» клиента сотруднику организации N полагалось 5–10% от стоимости оказанных услуг.

Понятно, что каждый такой кейс — это недополученная прибыль, упущенные конкурентные преимущества, имиджевые потери, в том числе и для HR-бренда.

Опустим в этой статье вопрос непредумышленного слива. Это огромный пласт проблем, и тема достойна отдельного разговора: по данным нашего исследования, до половины всех утечек происходит случайно. Люди продолжают попадаться на фишинг и социальную инженерию, тем более что эти методы активно совершенствуются. Поговорим о злонамеренном инсайдерстве. Практика показывает, что решение «слить» не появляется мгновенно, а формируется постепенно.

По мнению Кейта О'Брайена, автора книги «В вашем магазине мошенники», которого чаще всего цитируют, когда речь идет о склонностях персонала к нарушениям, только 20% людей готовы на мошенничество в любой ситуации, примерно столько же никогда не пойдет на нарушения. Остальные же подвержены влиянию обстоятельств, которые делают преступление более вероятным. Именно поэтому ИБ-службы формируют группы риска среди сотрудников. Если выделенной службы нет, руководству нужно держать в голове, что чаще всего подтолкнуть к инсайдерству могут: негативное отношение к начальству, компании, коллективу; финансовые проблемы; алчность; зависть; шантаж и др.

Именно поэтому нужно обращать внимание на то:

- есть ли у сотрудника долги и зависимости,

- общается ли он с бывшими сотрудниками и конкурентами,

- обсуждает ли зарплату и действия ИБ-службы,

- разделяет ли он острые политические взгляды,

- принадлежит ли к сексуальным меньшинствам.

Последнее интересует ИБ-специалистов не из праздного любопытства. К сожалению, такие особенности — вероятный повод для шантажа сотрудника, и о нем лучше знать заранее.

Конечно, группа риска — не приговор. Это всего лишь маркер предрасположенности сотрудника к нарушению, которое может и не состояться. Часто компании сами благоволят тому, чтобы сотрудники воспользовались жизненными обстоятельствами. Перечислю некоторые проблемы.

1. Отсутствие режима коммерческой тайны в компании

Это создает поле неопределенности для благонадежных сотрудников и поле для злоупотреблений — для тех, кто способен на подлость. Кроме того, отсутствие режима коммерческой тайны в компании делает попытки доказать вину сотрудника тщетными, а мотивы для увольнения или обращения в суд — ничтожными. Чтобы ввести такой режим, определите перечень информации, которую нужно охранять; разграничивайте права доступа к ней; включите в трудовые и гражданско-правовые договоры пункты о порядке обращения с конфиденциальной информацией; нанесите соответствующий гриф на документы.

Фото: Владислав Шатило / РБК

2. Отсутствие контроля доступа к информации

Ситуация с комплектацией штата ИБ-специалистов в компаниях пока очень разная. Чаще всего этому вопросу уделяется, мягко говоря, мало внимания. В результате легко можно представить ситуацию, когда при увольнении привилегированный сотрудник сохраняет возможность читать свою почту или заходить в CRM. Специальные средства, которые и призваны предотвращать, фиксировать и расследовать факты утечек данных (DLP-системы), судя по нашему исследованию, пока стоят только у трети компаний.

3. Не доводят разбирательство до конца

Большинство работодателей не выносят сор из избы. Наши данные показывают, что до 14% работодателей предпочитают и вовсе обходиться без санкций. Увольняют — почти половина. В результате недобросовестный сотрудник может еще долго работать на разных должностях в разных компаниях без риска разоблачения. В самой же компании создается атмосфера вседозволенности и безнаказанности. Считается, что довести дело до суда сложно. Отчасти это действительно так. Тем не менее в нашей практике есть десятки случаев, когда принципиальный работодатель все же доводил дело до суда, используя данные из DLP-системы как доказательство. Другое дело, не всегда эта информация фигурирует в материалах дела. За умышленное использование данных, относящихся к коммерческой тайне, нарушитель может быть наказан штрафом либо до 120 тыс. руб., либо в размере годового заработка. Ему также может грозить запрет занимать подобную должность или даже тюремный срок до 3 лет.

Самые творческие ИБ-службы могут обернуть ситуацию с промышленным шпионажем в свою пользу. В качестве примера расскажу об истории одного нашего клиента. Из компании уволилось несколько топ-менеджеров, и они организовали аналогичный бизнес. Естественно, возникла борьба за клиентов. ИБ-специалисты быстро выяснили, что уволившиеся менеджеры оставили в бывшем коллективе «шпионов» — лояльных сотрудников, которые передавали им информацию об участии в тендерах, о планах и готовящихся сделках.

Сотрудники ИБ-отдела, вычислив «шпионов», не стали требовать их увольнения. Они начали грамотно сливать дезинформацию, якобы «забывая» секретные документы у общего принтера, оставляя информацию в общедоступных папках и т.д. Весь процесс слива они наблюдали в DLP-системе, управляли им. Очень быстро у молодых конкурентов дела пошли неважно. Участвуя в тендерах с серьезным обеспечением, но не выигрывая их, компания обанкротилась. Это высший пилотаж работы ИБ-специалистов, в котором требуются глубокие знания психологии. Не рекомендовал бы повторять этот прием неподготовленным людям.

Ну и напоследок хочется добавить ложку меда в свое повествование. Все-таки желание человека унести секрет конкуренту сильно зависит от той ситуации, которая складывается в коллективе. Этичность работодателя, соблюдения им договоренностей об оплате и условий труда — это тот базис, на котором нужно выстраивать отношения с сотрудниками. Он есть?

материал с marketmedia.ru