Разработчики Tor выпустили мессенджер для секретной переписки

30.10.2015, ПТ, 12:17, Мск,

Текст: Сергей Попсулин

Разработчики анонимной сети Tor выпустили мессенджер, в основе которого лежит та же технология анонимизации пользователей.

Мессенджер Tor

Проект Tor выпустил бета-версию собственного мессенджера — Tor Messenger. Приложение бесплатно. Его можно использовать на ПК с операционными системами Windows, OS X и Linux. Загрузка доступна с официального сайта.

Анонимизация

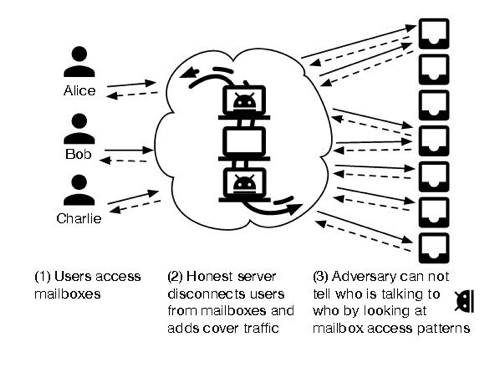

Tor Messenger, как и анонимная сеть Tor, через которую он передает сообщения, позволяет скрыть свое местоположение. В сети Tor на пути от пользователя к серверу и обратно проходит через несколько узлов. Принцип анонимизации заключается в том, что информация об адресе предыдущего узла на каждом новом узле, куда пришли данные, отсутствует. Таким образом, теоретически, никто не может узнать, откуда пришел запрос на сервер, то есть откуда и с какого ПК человек выходил в сеть. А так как Tor Messenger передает сообщения через сеть Tor, то он обладает такими же преимуществами.

Клиент-серверная архитектура

Tor Messenger основан на клиент-серверной архитектуре. Поэтому на сервер передаются некоторые метаданные, в частности, информация о соединениях между контактами. «Тем не менее, ваш маршрут к серверу засекречен, потому что вы связываетесь через Tor», — отметили разработчики.

Построен на Instantbird

За основу для Tor Messenger взято приложение Instantbird. Это кросс-платформенный мессенджер с открытым исходным кодом, использующий компоненты Mozilla. Он поддерживает большое количество сервисов, включая AOL, Twitter, Yahoo Messenger, Google Talk, Facebook, Jabber, ICQ и IRC.

Почему Instantbird?

Разработчики Tor Messenger рассмотрели несколько мессенджеров в качестве будущей основы. В их число также вошли Pidgin и xmpp-client от Адама Ленгли (Adam Langley). Выбор пал на Instantbird по ряду причин: его транспортные протоколы написаны на безопасном по памяти языке (JavaScript), он имеет графический пользовательский интерфейс и переведен на множество языков и др. Важным стало и то, что команда Tor уже имеет опыт работы с компонентами Mozilla: главный продукт Tor — Tor Browser — базируется на Firefox.

Разработчики анонимной сети Tor выпустили мессенджер

TorChat

Tor Messenger — не первый мессенджер, базирующийся на анонимной сети Tor. Выпущенный в 2007 г. независимыми разработчиками TorChat. Последний раз оно было обновлено около трех лет назад.